コロナの影響で世間的にテレワークやリモートワークが導入されたり、Web会議が多くなったりした会社が増えた影響か、社内でインターネットを使っている際に極端な速度低下や拠点間VPNでのパケットロスが起こる状況が数年前から続いていて、時間帯によってはインターネット回線が輻輳しているような状況でした。

そこで、昨年から岡山でも利用可能になった「NUROアクセス スタンダード」を遅ればせながら導入しました。

今回は、その際に行ったネットワーク経路の設定についてお話しようと思います。

この記事の内容

下り最大 2Gbps の通信速度の意味

NUROアクセス スタンダード のサービス紹介サイトでは「下り最大2Gbpsの通信速度」と記載がありますが、接続さえすれば最大 2Gbps で通信ができるというものではありません。

NURO Biz から提供される ONU(終端装置) に利用可能な RJ45 のネットワークポートが2つあり、そのうち片方は 固定IPアドレス が提供されるポートで、もうひとつは 動的IPアドレス が DHCP で割り振られるポートになっており、この2つを同時に利用することができるというものです。

この2系統のネットワークをあわせた理論値上で「下り最大2Gbpsの通信速度」ですので、ネットワーク構成を考えないと、せっかく使える最大 2Gbps の恩恵を受けることはできません。

ネットワークを分割せずに常時両方の経路を使う

この 2つのネットワーク経路を効率よく使おうとした場合、どのようにすると弊社のネットワーク利用実態に合う形になるかを考えてみました。

弊社のインターネット接続の主な利用は……

- 一般的なインターネットアクセス

- クラウドサービス上にある自社システムのサーバ群に対しての VPN 常時接続環境

- 固定IPアドレスで制限されたサーバやインターネットサービスへのアクセス

といった感じで、割合的には「1」が 8〜9割。「2」と「3」をあわせて 1〜2割程度の利用状況だと思われます。

「1」に関しては動的IPアドレスでも問題はありませんが、「2」と「3」に関しては 固定IPアドレス でのアクセスが必須となるので「動的IPアドレスで問題ないもの」と「固定IPアドレスでアクセスが必要なもの」とで経路を分ける形で考えることにしました。

YAMAHA製ルーター RTX1220 を購入

機械的コストも人的コストもできるだけかけずに快適を追求するのが私のモットーなのですが、残念ながら、既設のルータ RTX830 では、ハードウェア的に WAN側で使えるポートが 1つしか無く、経路を分けることが物理的に難しいため、YAMAHA製の上位機種 RTX1220 を購入しました。

ネットワーク構成

※これ以後、記載しているIPアドレスはすべて架空のものです。

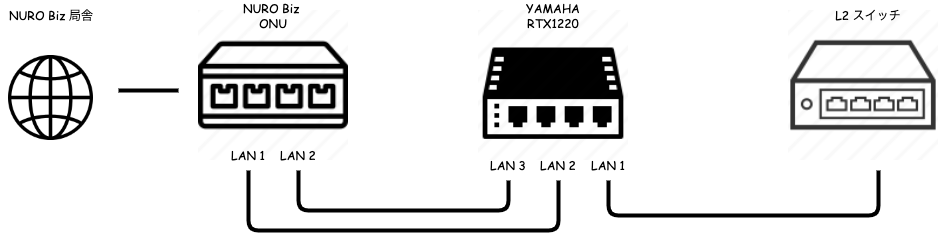

大まかに装置の構成と結線は以下の図のようになります。

NURO Biz ONU

- LAN1

- デフォルトゲートウェイ: 203.0.113.225

- サブネットマスク: 255.255.255.240 (/28)

- YAMAHA RTX1220 の LAN2 と接続

- LAN2

- DHCP

- YAMAHA RTX1220 の LAN3 と接続

YAMAHA RXT1220

- lan1

- 社内LAN

- 192.168.0.1/24

- ローカルネットワークの L2 スイッチと接続

- lan2

- 固定IP経路

- NURO Biz ONU の LAN1 と接続

- IPv4 アドレス: 203.0.113.226

- サブネットマスク: 255.255.255.240 (/28)

- lan3

- 動的IP経路

- NURO Biz ONU の LAN2 と接続

- DHCP からネットワークアドレスを動的に割当

図のように、ONU に対して、1台の RTX1220 から接続し、RTX1220のルーティング機能で経路を制御します。

「1台のルーターで常時両方の経路を使う。宛先に応じて経路を振り分ける。」という形にしたいわけですが、これは「フィルタ型ルーティング」の機能で実現できます。

フィルタ型ルーティング機能でゲートウェイを振り分ける

実際に経路を振り分ける設定をフィルタ型ルーティング機能を使って行います。

設定内容をわかりやすくするため、あまり関係のない部分は省略していますので、このサンプルを参考にされる場合はセキュリティ関連のフィルタなどを必ず設定して下さい。

また、ルーター の console で show config した際に表示される順序とは異なりますのでご注意下さい。

ip lan1 address 192.168.0.1/24

ip lan1 proxyarp on

ip lan2 address 203.0.113.226/28

ip lan3 address dhcp

ip lan3 nat descriptor 1

nat descriptor type 1 masquerade

nat descriptor address outer 1 primary

nat descriptor address inner 1 auto

nat descriptor masquerade incoming 1 reject

ip lan2 nat descriptor 2

nat descriptor type 2 masquerade

nat descriptor address outer 2 primary

nat descriptor address inner 2 auto

nat descriptor masquerade incoming 2 reject

dns host lan1

dns service recursive

dns service fallback on

dns server 8.8.8.8

dns cache max entry 1024

ip filter 400001 pass * 198.51.100.1 * * *

ip filter 400002 pass * 198.51.100.2 * * *

ip filter 400003 pass * 192.0.2.240 * * *

ip filter 400101 pass * *.rakuten.co.jp * * *

ip filter 400102 pass * *.rakuten.ne.jp * * *

ip filter 400103 pass * *.synology.me * * *

ip filter 400999 pass * * * * *

ip route default gateway 203.0.113.225 filter 400001 400002 400003 400101 400102 400103 gateway dhcp lan3 filter 400999ip filter で、固定IPアドレスでアクセスしたいアドレスや、ドメインなどを定義します。ドメインでは、FQDN で指定したり、上記のようにサブドメインをワイルドカードで指定することもできますが、"/" を含む URL などは使用できないようです。

ip route default gateway では、NURO Biz から割り当てられたゲートウェイアドレス 203.0.113.225 の後に、その対象となる ip filter の番号を列挙すると一致する条件のものが対象になります。その後の gateway 以後のフィルタ ip filter 400999 にはすべてが pass される設定がされているので、前に定義されているフィルタに一致しなかった他の全てが適用されることになります。

IPsec-VPN の経路

クラウドサービスと IPsec-VPN で常時接続している環境に対しても固定IPアドレスの経路となるように設定します。tunnel 設定とフィルタ型ルーティングの設定を組み合わせて使うだけなので、特筆するようなことはありません。

ip route 192.168.128.0/24 gateway tunnel 1

tunnel select 1

description tunnel komarivpn

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

:

ipsec ike always-on 1 on

ipsec ike local address 1 192.168.0.1

ipsec ike local id 1 192.168.0.0/24

:

ipsec ike pre-shared-key 1 text XXXXXXXXX

ipsec ike remote address 1 192.0.2.240

ipsec ike remote id 1 192.168.128.0/24

ip tunnel mtu 1280

ip tunnel tcp mss limit auto

tunnel enable 1※上記の設定は一部省略していますのでご注意ください。

IPsec-VPN 先のリモートアドレス範囲 192.168.128.0/24 への経路は、 ip route で指定された tunnel 1 の中にある 192.0.2.240 が宛先であり、 VPN の対向グローバルIPアドレスになります。

前出の設定で ip filter 400003 で、この対向グローバルIP 192.0.2.240 が定義されているので、IPsec-VPN の経路も固定IPアドレス経路を通るようになります。

これからも快適を探していく

今回の接続方法と設定で、動的IP経路と固定IP経路に分けた振り分けを行うことにより、社内のメンバーに意識させることなく、それなりに快適なインターネットや VPN アクセスを提供できていると思います。

NURO Biz の回線は、以前の某よくある回線+某よくあるプロバイダの組み合わせとくらべると、安定して高速に利用できています。時間帯の差などもあまりなく、今のところ NURO Biz回線を導入したことにも満足しています。

ただ、少し気になる点が……

- 固定IPアドレスで接続したい宛先が増えたり減ったりする場合に、

ip filterとip routeの設定を必要に応じて手動で追加・削除・変更をする必要がある - 動的IP経路側の利用が必然的にが多くなるため、トラフィックの観点では負荷分散にはなっていない

といった問題はあるものの「そんなに固定IPでの接続先が増減するものでも無いし……」と自分に自身に言うことで納得しつつ、負荷分散に関しては「VPN が快適にアクセスできるならいいか……」ということで納得しようと思います。